- Поисковые системы

- Практика оптимизации

- Трафик для сайтов

- Монетизация сайтов

- Сайтостроение

- Социальный Маркетинг

- Общение профессионалов

- Биржа и продажа

- Финансовые объявления

- Работа на постоянной основе

- Сайты - покупка, продажа

- Соцсети: страницы, группы, приложения

- Сайты без доменов

- Трафик, тизерная и баннерная реклама

- Продажа, оценка, регистрация доменов

- Ссылки - обмен, покупка, продажа

- Программы и скрипты

- Размещение статей

- Инфопродукты

- Прочие цифровые товары

- Работа и услуги для вебмастера

- Оптимизация, продвижение и аудит

- Ведение рекламных кампаний

- Услуги в области SMM

- Программирование

- Администрирование серверов и сайтов

- Прокси, ВПН, анонимайзеры, IP

- Платное обучение, вебинары

- Регистрация в каталогах

- Копирайтинг, переводы

- Дизайн

- Usability: консультации и аудит

- Изготовление сайтов

- Наполнение сайтов

- Прочие услуги

- Не про работу

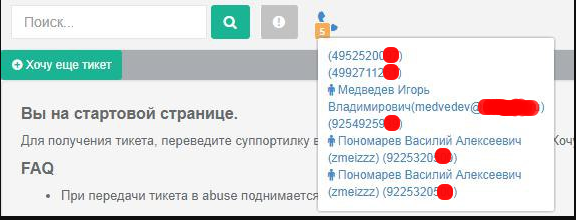

Тех. поддержка ходит через сервер авторизации: 92.63.104.221

Доступа к приватному ключу у поддержки не имеется, они могут им воспользоваться только для логина, все действия поддержки через сервер авторизации жестко логируются. Доступ к серверу авторизации доступен только с IP адресов офиса компании FirstVDS. Никаких иных "бэкдоров" для поддержки в шаблонах операционных систем не имеется. Есть ли сведения о том, что вход был произведен через сервер авторизации 92.63.104.221?

Подробнее о доступе по ключу:

https://firstvds.ru/technology/zachem-podderzhke-kluch-ssh

Круто. Т.е. тупо у всего офиса по умолчанию кроме доступа с вдс менеджера ещё доступ по ssh имеется, причем рутовый. :-D

Это не шаг защиты, это ещё одна дыра. Кабуто через впн к их офису подключиться нельзя )))

Круто. Т.е. тупо у всего офиса по умолчанию кроме доступа с вдс менеджера ещё доступ по ssh имеется, причем рутовый. :-D

Это не шаг защиты, это ещё одна дыра. Кабуто через впн к их офису подключиться нельзя )))

Нет, вы неверно поняли. Аутентификация через сервер авторизации возможна только для сотрудников имеющих необходимый уровень доступа (бухгалтерия подобного доступа не имеют). Сотрудник с подобным доступом может попасть на сервер авторизации только из офиса. VPN имеют только сотрудники высшего уровня доступа и руководство.

ststitov, ну да...

https://i.ytimg.com/vi/57zp345JkZk/maxresdefault.jpg

Как бы многие тут жаловались, странно что официального ответа нет.

Я предполагаю, что наши диапазоны IP давно известны китайским хакерам, и легко сканируются на уязвимости по CMS и плагинов к ней. Пока я не видел - ниодного обстоятельного доказательства, кроме того что "вдска была у другого хостера и там меня не ломали".

ststitov, ну да...

https://i.ytimg.com/vi/57zp345JkZk/maxresdefault.jpg

Как бы многие тут жаловались, странно что официального ответа нет.

Нету смысла на такие бредовые предположения официально отвечать 🍿

В общем-то, хотелось бы располагать хоть какими-то сведениями. Рекомендую написать тикет в поддержку, попробуем разобраться, как именно осуществлен взлом (если, конечно, патчей еще не наложили). Без конкретики это напоминает пустой "вброс", как выше сказал ststitov. Есть мнение, что другие хостеры не проводят активных работ со "взломанными" аккаунтами. Не поверю, что есть хостинг, где нет абузь-репортов)

Для тех у кого, всё же, разыгралась паранойя, рекомендую приобретать виртуализацию kvm, менять известный нам первоначальный рутовый пароль и удалять ssh-ключ техподдержки.

Для тех у кого, всё же, разыгралась паранойя, рекомендую приобретать виртуализацию kvm, менять известный нам первоначальный рутовый пароль и удалять ssh-ключ техподдержки.

А по умолчанию и на выделенных серверах ssh-ключ техподдержки лежит ?

Нету смысла на такие бредовые предположения официально отвечать 🍿

Наличие SSH ключа это уже "сильно".☝

Для тех у кого, всё же, разыгралась паранойя, рекомендую приобретать виртуализацию kvm, менять известный нам первоначальный рутовый пароль и удалять ssh-ключ техподдержки.

Я предполагаю, что наши диапазоны IP давно известны китайским хакерам, и легко сканируются на уязвимости по CMS и плагинов к ней. Пока я не видел - ниодного обстоятельного доказательства, кроме того что "вдска была у другого хостера и там меня не ломали".

Нет, вы неверно поняли. Аутентификация через сервер авторизации возможна только для сотрудников имеющих необходимый уровень доступа (бухгалтерия подобного доступа не имеют). Сотрудник с подобным доступом может попасть на сервер авторизации только из офиса. VPN имеют только сотрудники высшего уровня доступа и руководство.

Отлично, техподдержка не видела, а я видел. Вот в соседней теме оно реально работало и я не китайский хакер и не Ваш сотрудник, и VPN не использовал.

оно реально работало и я не китайский хакер и не Ваш сотрудник, и VPN не использовал.

Теперь я знаю, что кроме ваших специалистов доступ ещё и у руководства. Ну это просто офигенно, покупаешь ВПС, а за тобой с ВПН вся компания следит включая руководство, удаленно, не с офиса....

У меня от каждого вашего нового сообщения глаз дергаться начинает.