- Поисковые системы

- Практика оптимизации

- Трафик для сайтов

- Монетизация сайтов

- Сайтостроение

- Социальный Маркетинг

- Общение профессионалов

- Биржа и продажа

- Финансовые объявления

- Работа на постоянной основе

- Сайты - покупка, продажа

- Соцсети: страницы, группы, приложения

- Сайты без доменов

- Трафик, тизерная и баннерная реклама

- Продажа, оценка, регистрация доменов

- Ссылки - обмен, покупка, продажа

- Программы и скрипты

- Размещение статей

- Инфопродукты

- Прочие цифровые товары

- Работа и услуги для вебмастера

- Оптимизация, продвижение и аудит

- Ведение рекламных кампаний

- Услуги в области SMM

- Программирование

- Администрирование серверов и сайтов

- Прокси, ВПН, анонимайзеры, IP

- Платное обучение, вебинары

- Регистрация в каталогах

- Копирайтинг, переводы

- Дизайн

- Usability: консультации и аудит

- Изготовление сайтов

- Наполнение сайтов

- Прочие услуги

- Не про работу

Что делать, если ваша email-рассылка попала в спам

10 распространенных причин и решений

Екатерина Ткаченко

Авторизуйтесь или зарегистрируйтесь, чтобы оставить комментарий

Здравствуйте

на двух сайта очень высокое значение прямых заходов по Я.Метрика.

подключил к сайтам Cloudflare

ситуация с высоким процентом прямых заходов не изменилась вообще!!!

сколько было , столько и осталось!

что это значит?

Under Attack Mode был включен. ни какого эффекта. ни с включенным Under Attack Mode, ни с выключенным

да вы не заблокируете всех , а если попробуете , то потом увидите , что помимо ботов еще и обычных людей поблочили . Если процент прямых запросов небольшой и никак не отражается на вашем доходе или позициях - забейте , это реалии сегодняшнего интернета

В чистом виде он ботов которые делают прямые заходы не ловит. Его нужно настраивать. Есть в сети настройки.

я нашел в сети статьи.

странные они советы дают как блокировать запросы к сайту с пустым referer

ну. я поставил для таких запросов правило файрвола JS Challenge

и что?

это тоже, что и Under Attack Mode на весь сайт.

а если я поставлю капчу гугла, как роботы поисковых систем пройдут на сайт???

а они точно с пустыми referer заходят, например, по ссылкам из sitemaps

Была проблема с прямыми заходами при отказах в 60% и мизером времени на сайте. Решил с помощью Антибота (не Cloudflare). Срезало 90% прямых (там паслись поведенческие боты и прочая ересь), время увеличилось на 30%, отказы со средних 20% упали на 14%. Никого живого не порезало, если тока очень штучно, у кого кривые руки и не видят капчу.

Тоже с анти (ссыль) всех порезал. Битерика это кошмар, рассадник ботов. Порезал так же нагрузку на сервак и теперь не шляются парсеры.

ситуация с высоким процентом прямых заходов не изменилась вообще!!!

Для этого надо разбираться как работает фильтрация. Куча статей и постов уже есть на форуме. Изучайте. По умолчанию ничего не фильтруется, это не готовый продукт, а инструмент.

Но срезание битерики да, первый, и обязательный шаг.

И как правильно сказали выше, клауд по умолчанию ничего не заблокирует. Особенно поведенческих ботов. Under Attack вообще для того чтобы как-то перебиться во время ДДОС, пока ищется спец по антиддос.

А не для постоянного включения.

Чтобы в чем-то разобраться, нужно хотя-бы для начала обе темы проштудировать, от корки до корки.

https://searchengines.guru/ru/forum/1075193

https://searchengines.guru/ru/forum/1054913

спецы, подскажите, пожалуйста...

в режиме защиты CF - > Under Attack Mode

индексирующие роботы яндекса, гугла, нормально добираются до сайта? они проходят эту проверку и получают контент сайта?

дело в том, что я смотрю лог Event в разделе CF Security, и судя по нему.. поисковые роботы не проходят через JS Challenge ((((((

в режиме защиты CF - > Under Attack Mode

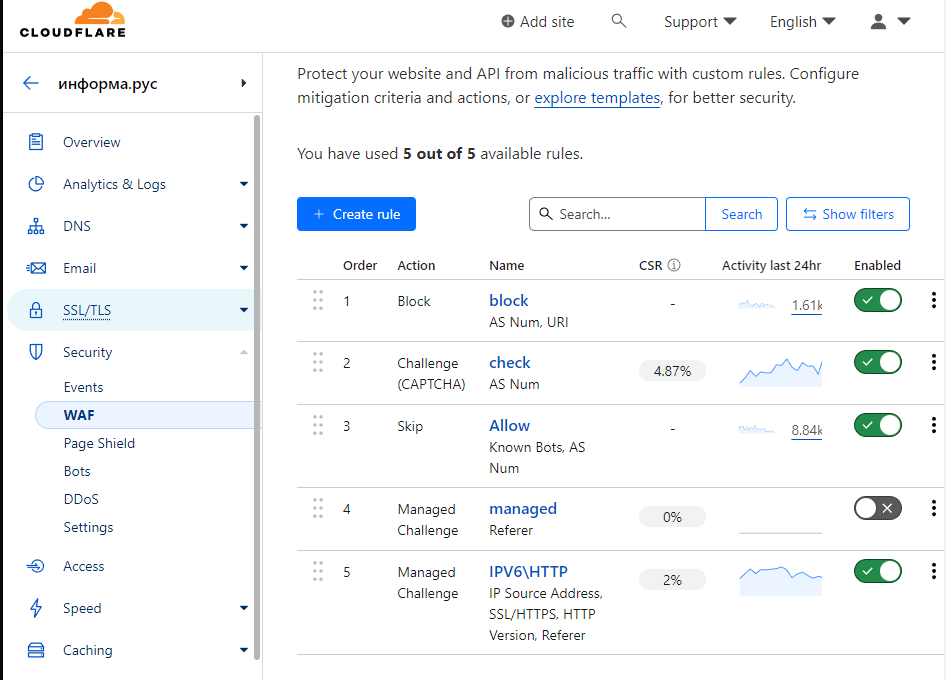

Это ерунда, которая не работает, нужны настройки в разделе Security-WAF

Чтобы сэкономить вам время:

1.block - (ip.geoip.asnum eq 35048) or (http.request.uri contains "utm") or (ip.geoip.asnum eq 44812)

Потому что это засвеченные бот-сети и у меня нет рекламы с рся и utm - это явно боты

2. check - (ip.geoip.asnum eq 25159) or (ip.geoip.asnum eq 14061) or (ip.geoip.asnum eq 12389)

проверка по подозрительным сетям, не факт, что боты

3. Skip - (cf.client.bot) or (ip.geoip.asnum eq 15169) or (ip.geoip.asnum eq 13238) or (ip.geoip.asnum eq 44534) or (ip.geoip.asnum eq 208722)

Полезные боты, известные CF, а также отдельное указание на сети G и Я

5. Managed Challenge IPV6\HTTP - (ip.src in {::/0}) or (not ssl) or (not http.request.version in {"HTTP/2" "HTTP/3" "SPDY/3.1"}) or (http.referer eq "")

Стандартные параметры из гайдов сети.

Очередность важна, если что-то не понятно - гуглите или смотрите тему: https://searchengines.guru/ru/forum/1075193