- Поисковые системы

- Практика оптимизации

- Трафик для сайтов

- Монетизация сайтов

- Сайтостроение

- Социальный Маркетинг

- Общение профессионалов

- Биржа и продажа

- Финансовые объявления

- Работа на постоянной основе

- Сайты - покупка, продажа

- Соцсети: страницы, группы, приложения

- Сайты без доменов

- Трафик, тизерная и баннерная реклама

- Продажа, оценка, регистрация доменов

- Ссылки - обмен, покупка, продажа

- Программы и скрипты

- Размещение статей

- Инфопродукты

- Прочие цифровые товары

- Работа и услуги для вебмастера

- Оптимизация, продвижение и аудит

- Ведение рекламных кампаний

- Услуги в области SMM

- Программирование

- Администрирование серверов и сайтов

- Прокси, ВПН, анонимайзеры, IP

- Платное обучение, вебинары

- Регистрация в каталогах

- Копирайтинг, переводы

- Дизайн

- Usability: консультации и аудит

- Изготовление сайтов

- Наполнение сайтов

- Прочие услуги

- Не про работу

Переиграть и победить: как анализировать конкурентов для продвижения сайта

С помощью Ahrefs

Александр Шестаков

В 2023 году 36,9% всех DDoS-атак пришлось на сферу финансов

А 24,9% – на сегмент электронной коммерции

Оксана Мамчуева

Авторизуйтесь или зарегистрируйтесь, чтобы оставить комментарий

Необходимо заблокировать доступ к сайту по ряду IP-адресов. Список IP довольно большой > 500 записей разных форматов: частные адреса (например: 1.2.3.4) и адреса в формате CIDR (например: 1.3.0.0/16). Сервер работает на связке Apache+Nginx.

Какой способ блокировки наиболее корректен: через nginx-модуль ngx_http_geo_module (не путайте с geoip) или через встроенный в ПУ HestiaCP iptables? Самой до конца разобраться не получилось. Если вам не сложно, напишите пару слов аргументации.

С iptables я никогда не работала. Например в nginx можно сразу оборвать соединение (444) и затратить меньше ресурсов сервера. Но возможно, что iptables срабатывает до nginx-а и в результате уменьшается время ответа клиенту не попадающему под блокировку... Клиент попадающий под блокировку - проходит наименьший путь на сервере, а клиент непопадающий под блокировку - получает ответ сервера без лишней задержки.

лучше использовать ipse. После его установки на сервер, добавить

добавить в iptables

добавить ip адрес или вообще CIDR

только учтите, после перезагрузки сервера все это удалиться, если не добавить в автозагрузку. Для ipset, например, так (после каждого добавления ip)

затем в файл rc.local (один раз)

iptables

Просто удобнее

Здравствуйте.

Необходимо заблокировать доступ к сайту по ряду IP-адресов. Список IP довольно большой > 500 записей разных форматов: частные адреса (например: 1.2.3.4) и адреса в формате CIDR (например: 1.3.0.0/16). Сервер работает на связке Apache+Nginx.

Какой способ блокировки наиболее корректен: через nginx-модуль ngx_http_geo_module (не путайте с geoip) или через встроенный в ПУ HestiaCP iptables? Самой до конца разобраться не получилось. Если вам не сложно, напишите пару слов аргументации.

еще удобнее csf - надстройка для iptables. Есть файловые конфиги для белого и черного списка, можно блокировать конкретные страны.

https://download.configserver.com/csf/install.txt

Здравствуйте.

Необходимо заблокировать доступ к сайту по ряду IP-адресов. Список IP довольно большой > 500 записей разных форматов: частные адреса (например: 1.2.3.4) и адреса в формате CIDR (например: 1.3.0.0/16). Сервер работает на связке Apache+Nginx.

Какой способ блокировки наиболее корректен: через nginx-модуль ngx_http_geo_module (не путайте с geoip) или через встроенный в ПУ HestiaCP iptables? Самой до конца разобраться не получилось. Если вам не сложно, напишите пару слов аргументации.

У HestiaCP есть замечательный инструмент блокировки, сам пользуюсь.

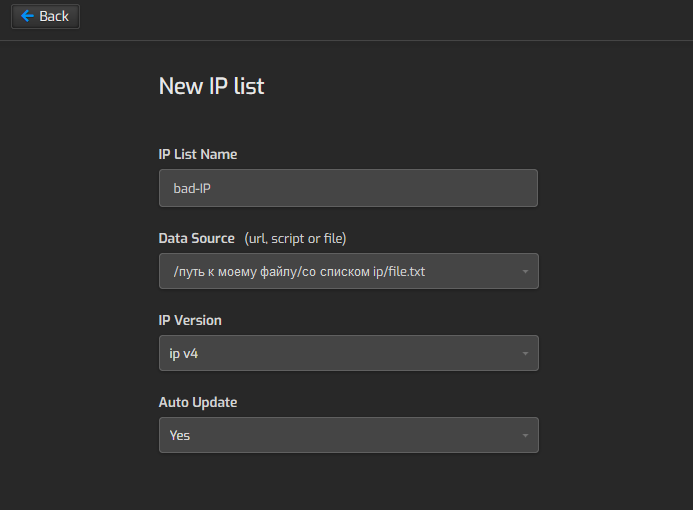

В админке HestiaCP файрвол->Посмотреть списки ip->добавить список

Можно создать список, указав путь к своему файлу. Раз в сутки HestiaCP сама будет обращаться к этому файлу и обновлять список блокировок, очень удобно

Спасибо всем отписавшимся, но всё же... пожалуйста, читайте название темы и сопровождающий пост ТС чтобы не создавать ненужные сообщения.

Меня больше интересует вопрос производительности, об этом написала постом выше. И пожалуйста, не разводите флуд, только по существу. Спасибо.

У HestiaCP есть замечательный инструмент блокировки, сам пользуюсь.

В админке HestiaCP файрвол->Посмотреть списки ip->добавить список

Можно создать список, указав путь к своему файлу. Раз в сутки HestiaCP сама будет обращаться к этому файлу и обновлять список блокировок, очень удобно

Иван, раз знакомы с работой Hestia, то уточню пару моментов , если Вас не затруднит:

Насколько поняла, вначале нужно создать список для блокировки

и затем его подключить

1. В какую папку на сервере лучше положить файл со списком или без разницы?

2. В правиле блокировки, какой протокол выбрать: TCP, UDP, ICMP? про них читала, но до конца так и не поняла какой лучше использовать

3. В строке Service что указать?

4. Если файлов несколько, то для каждого из них нужно создать отдельное правило?

5. Если Hestia обращается к файлу раз в сутки, то внесенные в файл изменения применятся не сразу, а только через сутки?

6. Какой ответ получит заблокированный ip: 403 или iptables оборвет соединение 444?

Иван, раз знакомы с работой Hestia, то уточню пару моментов , если Вас не затруднит:

Насколько поняла, вначале нужно создать список для блокировки

и затем его подключить

1. В какую папку на сервере лучше положить файл со списком или без разницы?

2. В правиле блокировки, какой протокол выбрать: TCP, UDP, ICMP? про них читала, но до конца так и не поняла какой лучше использовать

3. В строке Service что указать?

4. Если файлов несколько, то для каждого из них нужно создать отдельное правило?

5. Если Hestia обращается к файлу раз в сутки, то внесенные в файл изменения применятся не сразу, а только через сутки?

6. Какой ответ получит заблокированный ip: 403 или iptables оборвет соединение 444?

1.) В любую, как вам удобнее

2) TCP

3) Это комментарий, "my black list" например )

4) Да, для каждого файла отдельное правило

5) Да изменения применяются не сразу, а раз в сутки, в задачах cron можно увеличить частоту проверки изменений

6) Вроде ответа вообще не будет, соединение не будет установлено.

5) Да изменения применяются не сразу, а раз в сутки, в задачах cron можно увеличить частоту проверки изменений

Вы правы - работать с iptables в hestia - удовольствие. Всё организовано просто и удобно.

Создала нужные правила, проверила - все окей. И чего я раньше с ним работать боялась 😊

Иван, спасибо за помощь! Очень выручили 👍

Если не затруднит, подскажите, пожалуйста, команду в cron отвечающую за частоту проверки изменений?

Вы правы - работать с iptables в hestia - удовольствие. Всё организовано просто и удобно.

Создала нужные правила, проверила - все окей. И чего я раньше с ним работать боялась 😊

Иван, спасибо за помощь! Очень выручили 👍

Если не затруднит, подскажите, пожалуйста, команду в cron отвечающую за частоту проверки изменений?

sudo /usr/local/hestia/bin/v-update-sys-queue daily