- Поисковые системы

- Практика оптимизации

- Трафик для сайтов

- Монетизация сайтов

- Сайтостроение

- Социальный Маркетинг

- Общение профессионалов

- Биржа и продажа

- Финансовые объявления

- Работа на постоянной основе

- Сайты - покупка, продажа

- Соцсети: страницы, группы, приложения

- Сайты без доменов

- Трафик, тизерная и баннерная реклама

- Продажа, оценка, регистрация доменов

- Ссылки - обмен, покупка, продажа

- Программы и скрипты

- Размещение статей

- Инфопродукты

- Прочие цифровые товары

- Работа и услуги для вебмастера

- Оптимизация, продвижение и аудит

- Ведение рекламных кампаний

- Услуги в области SMM

- Программирование

- Администрирование серверов и сайтов

- Прокси, ВПН, анонимайзеры, IP

- Платное обучение, вебинары

- Регистрация в каталогах

- Копирайтинг, переводы

- Дизайн

- Usability: консультации и аудит

- Изготовление сайтов

- Наполнение сайтов

- Прочие услуги

- Не про работу

Что делать, если ваша email-рассылка попала в спам

10 распространенных причин и решений

Екатерина Ткаченко

Авторизуйтесь или зарегистрируйтесь, чтобы оставить комментарий

Здравствуйте уважаемые знатоки.

Последние 10 дней, идет массовый брут паролей к админке wp. Через .htacces сделал доступ только своему ip на wp-login & hmlrpc.php.

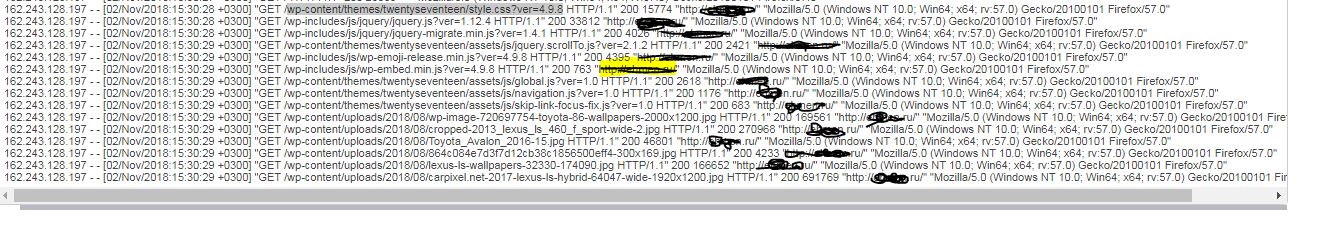

Начался осознанный перебор других файлов. Теперь в логе сервера, такие строчки проскакивают.

По информации whois ip с украины, и из той подсети пытаются ломануть руками. Брут идет в основном корейские и китайские ip. как бы еще защититься?

и что бы эта строка могла бы значить? плагинов никаких нет, тема стоковая, дистрибьютив сайта скачн с офф.сайта wp/

193.106.28.0/22 - infiumhost.com

Блокируйте всю сеть.

Пропишите в .htaccess разрешенные маски допустимых на сайте URI-адресов. Используемые для взлома маски URI в бан:

SetEnvIfNoCase Request_URI /wp[-/] deny_uri

Order Deny,Allow

Deny from env=deny_uri

SetEnvIfNoCase Request_URI /wp[-/] deny_uri

Из серии вредных советов. Нельзя такое выражение. Этот regexp призывает SeVlad'а, осторожнее с этой магией.

Всем спасибо за ответ. Всю ночь курил матчасть, по безопасности, в сайтостроении, тут чуть больше нуля или ноль.

Запретил к админ панели хостинга доступ окромя своего ip.

Закинул во все директории сайт .htaccess запрет вывода и доступа к файлам. поменял все пароли на минимум 10 значные со всеми регистрами и знаками. удалил сохраненые пароли с filezila и из браузера. настроил доступ по ssh.

теперь наблюдаю такую картину с многих. ip перебирают скрипты стоит переживать? А то 90% сайтов на одном ip со мной, содержат вредоносные ссылки, одним словом ломанные. Хостер уверяет что права разраниченны и вирусня не пролезет.

стоит переживать? А то 90% сайтов на одном ip со мной, содержат вредоносные ссылки, одним словом ломанные. Хостер уверяет что права разраниченны и вирусня не пролезет.

стоит переживать?

Запросы к .js скриптам и картинкам не несут опасности. ip адрес принадлежит хостеру Digital Ocean, подсеть его 162.243.0.0/16 можно конечно заблокировать, но т.к. там расположены узлы некоторых VPN сервисов, при этом можете потерять какой-то трафик. Вполне возможно, это обычный человек открыл страницу ;)

Wordpress и все плагины, надеюсь, обновлены до последней версии?

Также рекомендуется прочесть это https://codex.wordpress.org/Hardening_WordPress

Плагин типа All In One WP Security не пытались поставить?

Закройте вход через basic авторизацию .

Теперь в логе сервера, такие строчки проскакивают.

Это когда Вы мудрили с файлами, сделали что-то такое, что тема стандартную функцию не видит.

Всю ночь курил матчасть

...

теперь наблюдаю такую картину с многих. ip перебирают скрипты

А то 90% сайтов на одном ip со мной, содержат вредоносные ссылки, одним словом ломанные.

Хостер уверяет что права разраниченны и вирусня не пролезет.

Из серии вредных советов. Нельзя такое выражение. Этот regexp призывает SeVlad'а, осторожнее с этой магией.

Я wordpress не пользую, все файлы самописные. Поскольку часто запрашивают адреса типа /wp, чтобы не отдавать им 404 ошибку, забанил по маске адреса типа /wp[-/]

Можете пояснить, что означает "regexp призывает SeVlad'а"?

. Бежать надо с этого хостинга.А что он ещё может сказать? Развести руками и предложить всем разойтись?

оплатил на год. Не вариант.

сервисы по проверки показывают так:

сайтов на одном ip - 25

сайтов на сервере 0

Самое удивительное, что после всех манипуляций лог с со вчерашнего дня пока чистый.

плагинов нет вообще никаких. доступ в админку через .htaccess только с моего ip, благо он статичный.

шаблоны все неиспользуемые удалены. Пароли криптостойкие.

---------- Добавлено 03.11.2018 в 13:04 ----------

. Бежать надо с этого хостинга.А что он ещё может сказать? Развести руками и предложить всем разойтись?

оплатил на год. Не вариант.

сервисы по проверки показывают так:

сайтов на одном ip - 25

сайтов на сервере 0

Самое удивительное, что после всех манипуляций лог с со вчерашнего дня пока чистый.

плагинов нет вообще никаких. доступ в админку через .htaccess только с моего ip, благо он статичный.

шаблоны все неиспользуемые удалены. Пароли криптостойкие.

Плагин типа All In One WP Security не пытались поставить?

нет не ставил.

Я wordpress не пользую, все файлы самописные.

А ТС использует. Поэтому Ваш совет "фтопку".